先寫上幾個重要的model,之前鐵人賽有人寫過

https://ithelp.ithome.com.tw/articles/10193613

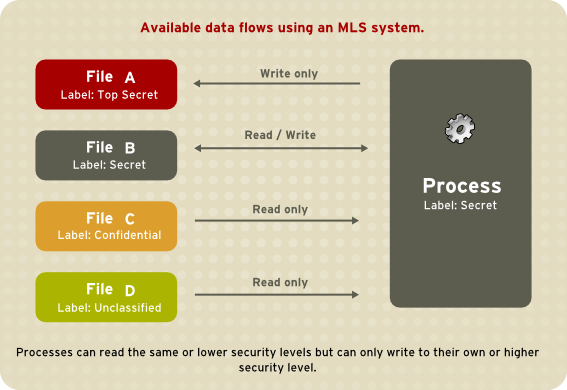

BLP (Bell-La Padula Model) => 美國國防部橘皮書基礎

No read up

No Write Down

Constrained

Biba =>商用,注重資料正確性

No read down

No write up

No higher invocation

3.Clark-Wilson

使用者再讀寫物件時,要透過TP(Transformation procedures)去做操作,例如從A轉錢進B時,透過TP操作檢查權限,檢查操作是否正當,並會檢查修改後狀態是否正確,才不會有A轉過去B發生錯誤沒成功,結果A沒還原回正確狀態。

4.Brewer&Nash

商用避免利益衝突,例如會計師參與A公司查帳,就不能再參與相同類型的B公司案子

來利用SELinux實做BLP

https://www.centos.org/docs/5/html/Deployment_Guide-en-US/sec-mls-ov.html

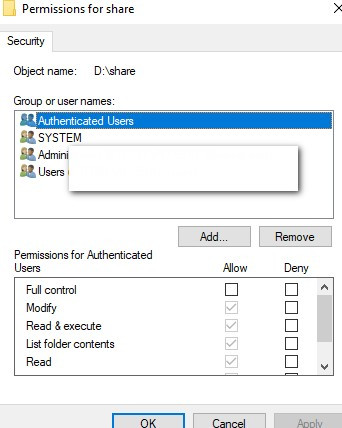

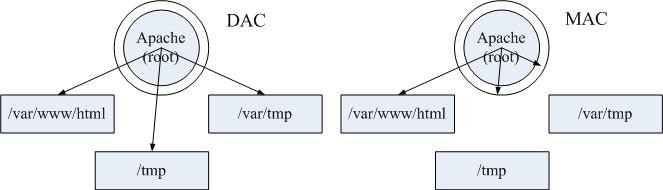

一般資料夾權限採用的方式為自主式存取控制 (Discretionary Access Control, DAC)

物件管理者可以任意修改物件的許可權

美國國家安全局主導 RedHat推出SELinux 委任式存取控制 (Mandatory Access Control, MAC)

參考鳥哥

http://linux.vbird.org/linux_basic/0440processcontrol.php#selinux_what

查看selinuxuser狀態,CentOS 7預設安裝後啟用

https://wiki.centos.org/HowTos/SELinux

sestatus

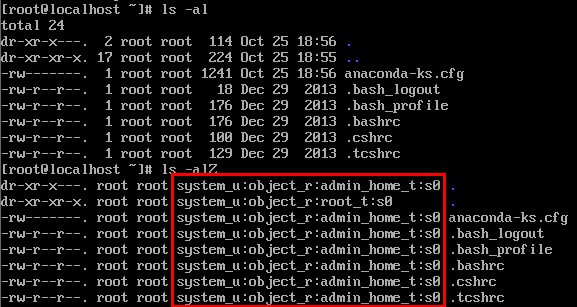

ls -Z 可以查看SELinux security context,紅框分別為 selinuxuser:role:type:level

yum install policycoreutils-python

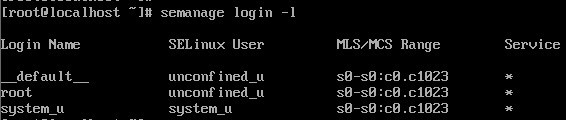

查看SELinux user和Linux user對應關係,每個role都被對映到一個selinuxuser

semanage login -l

unconfined_u:不受限的用戶

system_u:系統用戶

(RBAC)機制,每個role對應可存取域domain,透過role可以決定哪寫selinuxuser可以進入那些domain

object_r:代表的是檔案或目錄等檔案資源

system_r:代表的是程序

直接決定能不能使用的關鍵這檔案是再home底下建立的,domain歸屬再admin_home_t,移到其他資料夾就不能執行了

多種類保障(MCS),c0,c1,c2依序不同安全等級

c0.c5 種類子集會獲允許存取 c0,c3 子集,但不獲允許存取 c0,c6

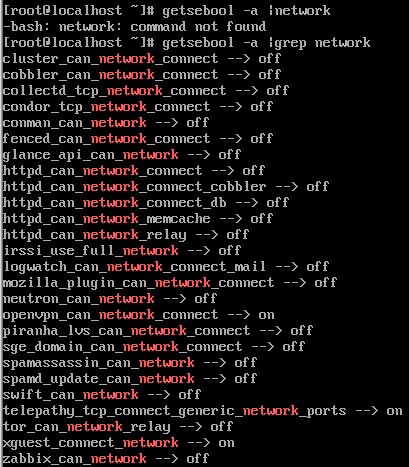

查看規則

getsebool -a

下setsebool -P更改規則,以zabbix為例要開啟兩個服務連網

# setsebool -P httpd_can_network_connect on

# setsebool -P zabbix_can_network on

Demo

晚點補上..